| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

- Spring

- 일급 객체

- lombok

- Dependency Injection

- builder

- 일급 컬렉션

- Volatile

- spring security

- synchronized

- java

- Google OAuth

- factory

- OAuth 2.0

- Today

- Total

HJW's IT Blog

정보보호: 2주 본문

# 컴퓨터 보안에 대한 정의 (NIST 95)

- 정보 시스템 자원에 대한 무결성(integrity), 가용성(availability), 기밀성(secrecy) 유지와 적용되는 보호 -> 보안의 3요소

- 기밀성

> 데이터 기밀성: 개인적이거나 비밀스러운 정보를 권한이 없는자에게 노출/소유할 수 없도록함

> 프라이버시: 개인과 관련된 어떤 정보가 수집/저장/노출되는지를 통제

*** 권한이 있는 경우에만 개인정보에 대한 접근과 노출 허용 ***

*** 기밀성 손실은 정보에 대한 불법적 노출을 의미 ***

- 무결성

> 데이터 무결성: 정보와 프로그램이 오직 특정 인가된 방법에 의해서만 변경될 수 있도록 보장

> 시스템 무결성: 시스템이 원하는 기능을 손상되지 않은 형태로 수행되거나 고의적 혹은 우연에 의해 시스템에 대한 비인가 조작 없이 원하는 기능을 수행

*** 정보에 대한 부인방지와 진정성, 부적절한 정보수정 및 파괴를 방지하는것을 의미 ***

*** 무결성 손실은 메시지에 대한 불법적 수정과 파괴를 의미 ***

-가용성: 시스템이 적절한 시점에 동작할 수 있도록 하며, 서비스가 잘 제공되도록 보장

*** 정보를 안정된 접근 및 사용을 보장 ***

*** 가용성 손실은 정보 혹은 정보 시스템에 대한 접근 실패 혹은 사용 실패 ***

# OSI 보안구조

- 보안 요구사항에 대한 정의와 요구사항을 만족하기 위한 체계적인 접근법

- 3가지 주요 구성

> 보안공격 : Security Attack

*** 조직이 수유한 정보의 안정성을 손상시키는 행위 ***

-> 소극적 공격(passive attack)

>> 도청 및 감시

>> 공격자는 전송중인 정보를 취득

>> 소극적 공격의 유형으로는 메시지 내용 공개와 트래픽 분석이 있다

-> 적극적 공격(active attack)

>> 데이터 스트림의 불법수정이나 거짓 데이터 스트림 생성

>> 신분위장, 재전송, 불법수정 등

> 보안기법: Security Mechanism

*** 보안공격을 탐지, 예방, 그로부터 복구하기 위한 제반기법 ***

-> 보안 메커니즘

>> 암호화, 디지털 서명, 접근 제어, 데이터 무결성, 인증교환, 트래픽 패딩, 라우팅 제어, 공

> 보안 서비스: Security Service

*** 조직의 데이터 처리 시스템 및 정보 전송에 대한 보안을 강화 ***

#고전 암호 기법(핵심 정리)

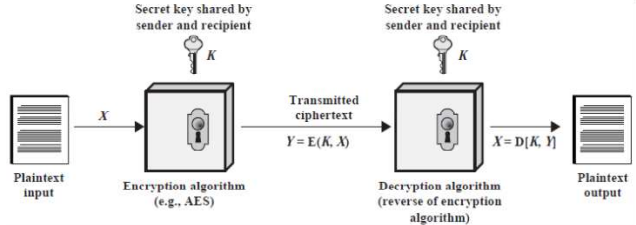

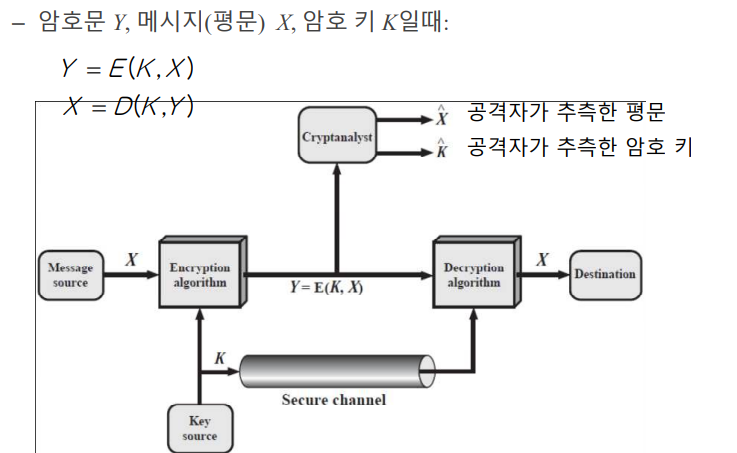

- 대칭 암호는 암호화와 복호화 과정에서 동일한 키를 사용하는 암호 시스템의 형태를 의미

- 대칭 암호는 비밀키와 암호화 알고리즘을 사용하여 평문을 암호문으로 바꾸며, 동일한 키와 복호화 알고리즘을 사용하여 암호문으로부터 평문을 얻음

- 암호 알고리즘의 두가지 공격형태

> 암호 알고리즘의 특성에 기반을 둔 암호 해독학

> 모든 가능한 키 값을 사용하는 brute force 공격

- 회전자 기계

> 치환기법을 사용하는 정교하게 미리 계산된 하드웨어 장치

# 대칭 암호 모델

- 대칭 암호 방식의 구성요소

> 평문 : plaintext

> 암호 알고리즘 : Encryption Altorithm

> 비밀키: Secret Key

> 암호문: Ciphertext

> 복호 알고리즘: Decryption Algorithm

대칭 암호 시스템의 문제 : No Signature

- 암호 시스템의 3가지 영역

> 평문을 암호문으로 변환하는데 사용되는 동작

***치환 (Substitution)***

***전치 (Transposition) ***

> 사용한 키의 수

***Single Key***

***Two-Key***

> 평문이 처리되는 방법

*** 블록암호 ***

*** 스트림 암호 ***

- 암호 해독 및 전사적 공격

> 암호 해독

*** 암호 알고리즘의 본질에 대한 공격 ***

*** 평문-암호문 쌍에 대한 지식등을 활용한 평문 혹은 키 값 추론 공격 ***

> 전사적 공격

*** 특정 암호문에 대해 이해할 수 있는 평문으로 전활될 때 까지 모든 키에 대해 시도함***

- 절대 안정성 vs 계산상 안전성

> 절대 안정성

-> 해당 암호 기법으로 생성된 암호문을 많이 사용하더라고 해당 암호문에 평문을 알아낼 수 있는 충분한 정보 x

-> One time pad

> 계산상 안전성

-> 암호 해독 비용이 암호화된 정보의 가치 초과

-> 암호 해독 시간이 정보의 유호기간 초